AVML (Acquire Volatile Memory for Linux)

Podsumowanie

Przenośne narzędzie do pozyskiwania pamięci ulotnej dla systemu Linux.

AVML to narzędzie do pozyskiwania pamięci ulotnej X86_64 userland napisane w języku Rust, przeznaczone do wdrożenia jako statyczny plik binarny. AVML może być używany do pozyskiwania pamięci bez znajomości docelowej dystrybucji systemu operacyjnego lub jądra a priori. Nie jest wymagana kompilacja ani fingerprinting.

Cechy

- Zapisywanie nagranych obrazów w zewnętrznych lokalizacjach za pośrednictwem Azure Blob Store lub HTTP PUT

- Automatyczna ponowna próba (w przypadku problemów z połączeniem sieciowym) z wykładniczym backoffem przy przesyłaniu do Azure Blob Store

- Opcjonalna kompresja na poziomie strony przy użyciu Snappy.

- Używa formatu wyjściowego LiME (gdy nie używa kompresji).

Pobieramy plik avml z Github’a https://github.com/microsoft/avml, ostatnia aktualna wersja Releases v0.13.0

wget https://github.com/microsoft/avml/releases/download/v0.13.0/avml

chmod 755 avmlZrzut pamięci RAM do pliku Memory.dmp

./avml --help./avml memory.dmpAnaliza

============================================================================

Volatility Framework – Framework narzędzi do ekstrakcji z pamięci ulotnych ============================================================================

Volatility Framework to całkowicie otwarty zbiór narzędzi, zaimplementowanych w języku Python na licencji GNU General Public License, służących do ekstrakcji artefaktów cyfrowych z próbek pamięci ulotnej (RAM). Techniki ekstrakcji są wykonywane całkowicie niezależnie od badanego systemu, ale zapewniają wgląd w stan systemu w czasie działania. Framework ma na celu zapoznanie ludzi z technikami i złożonością związaną z wyodrębnianiem artefaktów cyfrowych z próbek pamięci lotnej i zapewnienie platformy do dalszych prac w tym ekscytującym obszarze badań.

Volatility 3: Struktura ekstrakcji pamięci ulotnej

Volatility to najpowszechniej stosowana na świecie platforma do wyodrębniania artefaktów cyfrowych z próbek pamięci lotnej (RAM). Techniki ekstrakcji są wykonywane całkowicie niezależnie od badanego systemu, ale zapewniają wgląd w stan systemu w czasie wykonywania. Framework ma na celu zapoznanie ludzi z technikami i złożonością związaną z wyodrębnianiem artefaktów cyfrowych z próbek pamięci ulotnej i zapewnienie platformy do dalszych prac w tym ekscytującym obszarze badań.

W 2019 roku Fundacja Volatility wydała kompletną przeróbkę frameworka, Volatility 3. Projekt miał na celu sprostanie wielu wyzwaniom technicznym i wydajnościowym związanym z oryginalną bazą kodu, które stały się widoczne w ciągu ostatnich 10 lat. Kolejną korzyścią z przeróbki jest to, że Volatility 3 mogło zostać wydane na niestandardowej licencji, która była bardziej zgodna z celami społeczności Volatility, Volatility Software License (VSL). Więcej szczegółów można znaleźć w pliku LICENSE

Instalacja Volatility 3

Volatility3 należy pobrać z https://github.com/volatilityfoundation/volatility3

Install Volatility on Debian 12 Bookworm

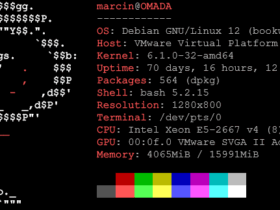

Krok 1. Zanim zaczniemy, upewnij się, że twój system Debian 12 jest aktualny. Można to zrobić uruchamiając następujące polecenie:

apt update

apt upgradeDodatkowo będziesz musiał zainstalować niektóre narzędzia systemowe i zależności. Uruchom poniższe polecenie, aby je zainstalować:

apt install build-essential python3 python3-pip python3-dev git python3-virtualenv virtualenvwrapper

apt install libdistorm3-dev libyara-dev libcapstone-devKrok 2. Instalacja Volatility3 na Debianie 12.

Clone the Volatility 3 repository and navigate to the cloned directory:

git clone https://github.com/volatilityfoundation/volatility3.git

cd volatility3/Następnie zainstaluj wymagane pakiety Pythona, korzystając z pliku wymagań:

pip3 install -r requirements.txtUpewnij się, że Volatility jest poprawnie zainstalowane, uruchamiając polecenie help:

python3 vol.py -hJeśli instalacja przebiegła pomyślnie, powinieneś zobaczyć informacje o dostępnych wtyczkach i inne powiązane informacje.

Krok 3. Konfiguracja.

Aby ułatwić korzystanie z Volatility, można dodać go do swojej PATH. Umożliwi to uruchomienie aplikacji vol.py z dowolnego katalogu bez konieczności podawania pełnej ścieżki do skryptu.

Otwórz .bashrc w edytorze tekstu:

nano ~/.bashrcDodaj następującą linię na końcu pliku, zastępując /path/to/volatility3 rzeczywistą ścieżką do katalogu volatility3

Zapisz i zamknij plik. Następnie załaduj nową PATH do bieżącej sesji:

export PATH=$PATH:/path/to/volatility3source ~/.bashrcTeraz powinieneś być w stanie uruchomić polecenie vol.py z dowolnego katalogu.

Krok 4. Podstawy użytkowania.

Volatility jest narzędziem wiersza poleceń, a jego funkcjonalność jest zapewniana przez wtyczki. Aby wyświetlić listę wszystkich dostępnych wtyczek i ich funkcji, należy użyć następującego polecenia:

python3 vol.py --infoKażda wtyczka ma określony cel, taki jak lista uruchomionych procesów, otwartych połączeń sieciowych lub załadowanych modułów jądra. Na przykład, aby wyświetlić listę uruchomionych procesów ze zrzutu pamięci, należy użyć wtyczki pslist:

python3 vol.py -f /path/to/memory/dump pslistZastąp /path/to/memory/dump ścieżką do pliku zrzutu pamięci.

Gratulacje! Pomyślnie zainstalowałeś Volatility. Dziękujemy za skorzystanie z tego poradnika instalacji najnowszej wersji Volatility na Debian 12 Bookworm. Aby uzyskać dodatkową pomoc lub przydatne informacje, zalecamy sprawdzenie oficjalnej strony Volatility.

Instalacja Volatility 2

Volatility należy pobrać z https://github.com/volatilityfoundation/volatility

W systemie Linux wykonujemy komendę:

apt update && apt install git make dwarfdump -y

apt-get install linux-headers-$(uname -r)git clone https://github.com/volatilityfoundation/volatility.gitKompilacja Volatility:

cd volatility/tools/linux

echo 'MODULE_LICENSE("GPL");' >> module.c

make cd ../../../Wygenerowanie profil zmienności, utworzenie pliku zip.

zip $(lsb_release -i -s)_$(uname -r)_profile.zip ./volatility/tools/linux/module.dwarf /boot/System.map-$(uname -r)Kopiujemy utworzony plik zip do folderu zmienności:

cp Debian_6.1.0-18-amd64_profile.zip volatility/volatility/plugins/overlays/linux/Wprowadzenie do analizy śledczej pamięci z Volatility 3

Witamy w DFIRScience (https://DFIR.Science). Kanał ten poświęcony jest badaniom i rozwojowi w zakresie cyberbezpieczeństwa, kryminalistyki cyfrowej i reagowania na incydenty.

https://www.youtube.com/@DFIRScience/videos